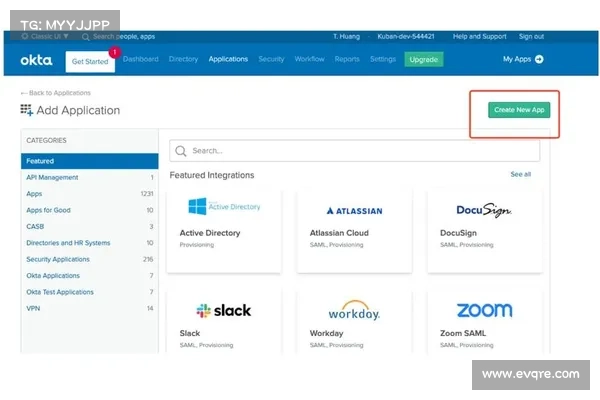

Okta Classic客户被告知检查登录绕过的日志 媒体

Okta提醒客户检查潜在的安全风险

关键要点

Okta Classic 存在最近修复的登录策略绕过漏洞,可能导致未授权访问。攻击要求有效的凭证、应用程序特定的登录策略和“未知”的用户代理。受影响的客户应查看 Okta 系统日志,寻找异常的认证活动。应及时采取行动,保护账户安全并强化身份验证政策。Okta 最近敦促其客户检查一个已经修复的登录策略绕过漏洞,该漏洞可能导致未经授权的应用访问,尤其是在组织存在配置错误或策略薄弱的情况下。

在向客户发布的通知中,Okta 提到利用该漏洞需要满足多种条件:有效的凭证、应用程序特定的登录策略,以及“未知”的用户代理,例如 Python 脚本或不常见的浏览器类型。

Okta 建议使用 Okta Classic 的客户检查 Okta 系统日志,尤其是在 7 月 17 日至 10 月 4 日之间,寻找被 Okta 评估为“未知”的用户代理进行的意外认证。

虽然Okta公开报告称其服务已被 1 亿用户使用,但尚不清楚在这些用户中还有多少人依然在使用 Okta Classic。升级版本Okta Identity Engine于 2022 年 1 月发布。10 月 7 日,联系 Okta 的发言人时,被引导至公司最新的通知报告。

以下是 Okta 对 Okta Classic 客户的建议:

建议内容描述搜索活动检查 2024 年 7 月 17 日之前的活动。如果用户以相同的“未知”用户代理成功认证同一应用,这表明较新的事件是已授权的。查找未成功认证搜索在成功认证事件之前的未成功认证尝试,这可能表明凭证攻击。分析用户行为查看与之前用户行为不同的活动,比如不寻常的地理位置、IP 地址、访问时间或 ASN。注意默认政策应用关注无法由客户配置的默认政策应用,例如 Microsoft Office 365 和 Radius。Sectigo 的高级研究员 Jason Soroko 指出,受登录绕过漏洞影响的 Okta Classic 用户应立即采取措施。他表示,团队应于 7 月 17 日至 10 月 4 日之间检查 Okta 系统日志,寻找任何被评估为“未知”的意外认证活动。

mfreme蜜蜂加速器ios“确保所有用户账户安全,并更新您的登录策略以加强身份验证要求,”Soroko 说。“为所有用户实施多因素身份验证以提升安全性。通过 Okta 官方安全通知保持更新,及时应用任何推荐的补丁或配置。如果发现可疑活动,请立即联系 Okta 支持以获取帮助。”